Identity Governance 2025: Wie Unternehmen ihre Identitätsverwaltung zukunftssicher gestalten können

Die Verwaltung digitaler Identitäten und Zugriffsrechte wird immer komplexer. Mit der zunehmenden Digitalisierung und einer wachsenden Bedrohungslandschaft stehen Unternehmen vor der Herausforderung, ihre Identity Governance and Administration (IGA)-Strategien zu modernisieren. Zero Trust Security, Künstliche Intelligenz (KI), automatisierte Identitätsverwaltung und dezentrale Identitäten gehören zu den Schlüsseltrends, die die IT-Sicherheit im Jahr 2025 maßgeblich prägen werden. Doch welche Innovationen sind besonders relevant, und wie können Unternehmen sich darauf vorbereiten?

Zero Trust Security als neuer Standard

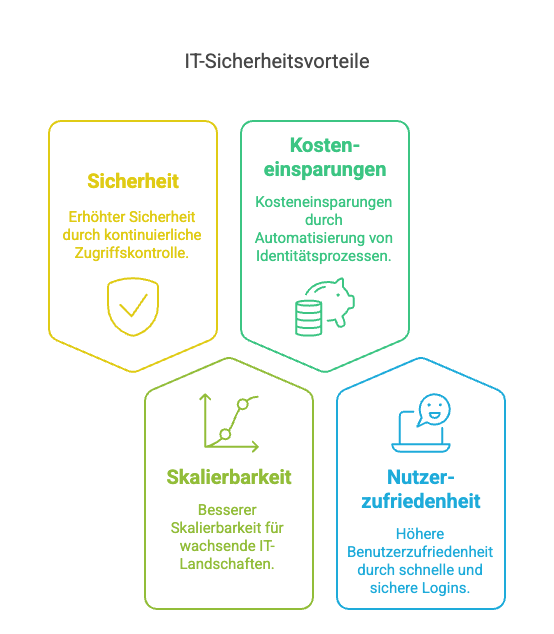

Immer mehr Unternehmen verabschieden sich von herkömmlichen Sicherheitsmodellen und setzen auf das Zero Trust-Prinzip. Dieses Modell basiert auf der Annahme, dass weder interne noch externe Nutzer oder Geräte automatisch vertrauenswürdig sind. Daher erfolgt eine kontinuierliche Authentifizierung, die nicht nur beim Login, sondern während der gesamten Sitzung das Verhalten des Nutzers überprüft. Gleichzeitig sorgt Mikrosegmentierung dafür, dass Angriffsflächen minimiert werden, indem Zugriffsrechte stark eingeschränkt und Netzwerke in kleinere, isolierte Bereiche unterteilt werden.

Künstliche Intelligenz und Maschinelles Lernen in der Identitätsverwaltung

KI und Maschinelles Lernen (ML) spielen eine immer größere Rolle bei der Optimierung der Identitätsverwaltung. Automatisierte Anomalieerkennung identifiziert verdächtige Aktivitäten in Echtzeit, wodurch Sicherheitsvorfälle frühzeitig erkannt und verhindert werden können. Zusätzlich ermöglichen Predictive Analytics-Modelle, auf Basis historischer Daten zukünftige Risiken vorherzusagen und präventive Maßnahmen zu ergreifen. Dadurch wird Identity Governance nicht nur sicherer, sondern auch effizienter.

Benutzerzentrierte Identitätsverwaltung als Erfolgsfaktor

Sicherheit darf nicht auf Kosten der Benutzerfreundlichkeit gehen. Unternehmen erkennen zunehmend, dass eine positive Benutzererfahrung die Akzeptanz von Sicherheitsmaßnahmen fördert. Self-Service-Funktionen ermöglichen es Mitarbeitenden, eigenständig Passwortänderungen durchzuführen oder Zugriffsanfragen zu verwalten, was die IT-Abteilungen entlastet und gleichzeitig die Produktivität steigert. Adaptive Authentifizierung sorgt zudem dafür, dass Authentifizierungsverfahren je nach Risikobewertung dynamisch angepasst werden – beispielsweise durch verstärkte Sicherheitsmaßnahmen bei ungewöhnlichem Verhalten oder der Nutzung unbekannter Geräte.

Datenschutz und Compliance: Ein Muss für Unternehmen

Ein effektives Identitätsmanagement ist nicht nur eine Frage der IT-Sicherheit, sondern auch ein entscheidender Faktor für die Einhaltung regulatorischer Vorgaben. Datenschutz und Compliance stehen dabei zunehmend im Mittelpunkt unternehmerischer Entscheidungen, insbesondere in stark regulierten Branchen. Gesetzliche Anforderungen wie die DSGVO (Datenschutz-Grundverordnung) in Europa und branchenspezifische Sicherheitsrichtlinien verlangen von Unternehmen, den Schutz sensibler Daten systematisch in ihre IT-Strategie zu integrieren.

Ein entscheidender Ansatz hierbei ist Privacy by Design, ein Prinzip, das sicherstellt, dass Datenschutzmechanismen nicht erst nachträglich implementiert, sondern von Anfang an in die Architektur einer Lösung eingebaut werden. Moderne Identity Governance and Administration (IGA)-Systeme berücksichtigen diesen Aspekt bereits bei der Entwicklung, indem sie Sicherheitsfunktionen wie Zugriffsmanagement, Identitätsüberwachung und automatisierte Risikobewertung direkt in ihre Prozesse einbinden.

Darüber hinaus sind erweiterte Audit- und Reporting-Funktionen unerlässlich, um Compliance-Vorgaben nachweislich zu erfüllen. Unternehmen müssen jederzeit belegen können, wer zu welchem Zeitpunkt auf welche Systeme und Daten Zugriff hatte. Eine lückenlose Protokollierung dieser Aktivitäten ermöglicht nicht nur eine effektive Überwachung, sondern erleichtert auch die Vorbereitung auf externe Sicherheitsprüfungen. Fehlende Transparenz kann zu hohen Strafen und Reputationsverlust führen, weshalb Unternehmen verstärkt auf intelligente Monitoring- und Audit-Systeme setzen, um Risiken frühzeitig zu erkennen und Angriffsversuche zu unterbinden.

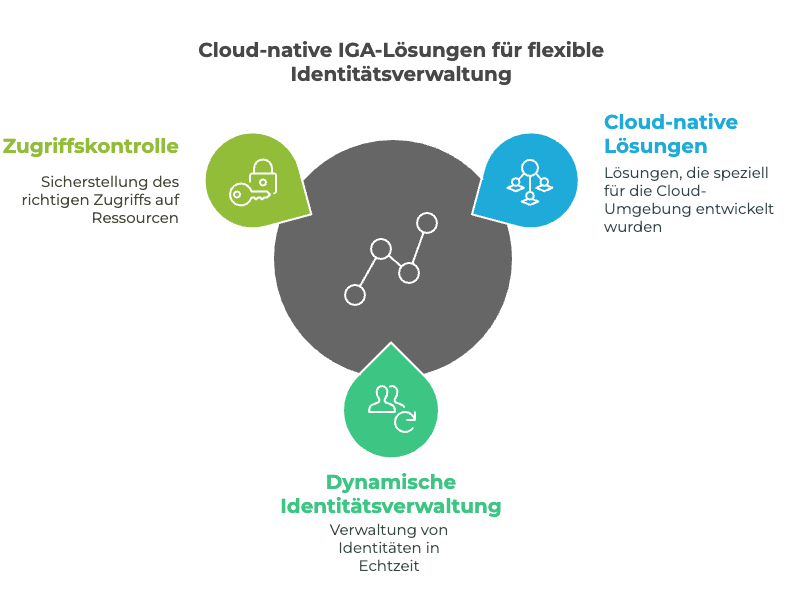

Mit der zunehmenden Verlagerung von Geschäftsprozessen in die Cloud verändert sich auch die Art und Weise, wie Identitäten verwaltet werden. Unternehmen setzen verstärkt auf Cloud-native Identity Governance-Lösungen, um ihre Systeme flexibel und skalierbar zu gestalten. Diese Lösungen ermöglichen eine dynamische Verwaltung von Identitäten und Zugriffsrechten, unabhängig davon, ob Nutzer sich innerhalb des Unternehmensnetzwerks befinden oder remote arbeiten.

Besonders vorteilhaft ist die Möglichkeit der hybriden Implementierung, bei der On-Premises- und Cloud-basierte Identitätsverwaltung kombiniert werden. So können Unternehmen bestehende Systeme weiterhin nutzen und gleichzeitig von den Vorteilen der Cloud profitieren. Dies sorgt für eine nahtlose Integration verschiedener Identitätsquellen und gewährleistet eine zentrale Verwaltung aller Zugriffsrechte.

Ein weiterer wichtiger Trend ist die verstärkte Nutzung von SaaS-basierten IGA-Lösungen (Software-as-a-Service). Diese bieten den Vorteil, dass sie schneller implementiert werden können als herkömmliche On-Premises-Lösungen und kontinuierliche Sicherheitsupdates erhalten. Dadurch entfallen aufwendige Wartungsprozesse, und Unternehmen können sich auf ihre Kernaufgaben konzentrieren, während ihre Identitätsverwaltung immer auf dem neuesten Stand bleibt.

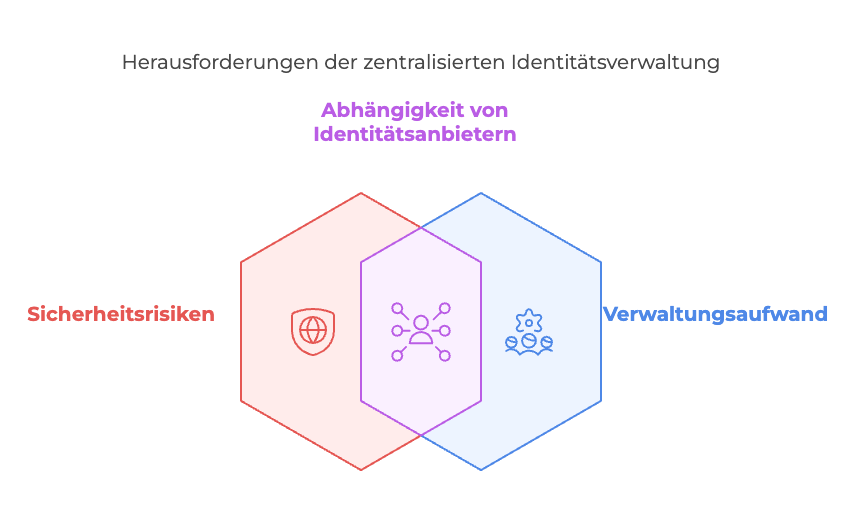

Dezentrale Identitäten: Mehr Kontrolle für Nutzer

Neben Cloud-Lösungen gewinnt auch das Konzept der dezentralen Identitäten (Decentralized Identifiers, DIDs) an Bedeutung. Im Gegensatz zu herkömmlichen Identitätsmanagement-Systemen, bei denen Identitätsdaten zentral gespeichert werden, bieten dezentrale Identitäten Nutzern die Möglichkeit, ihre eigenen Identitätsinformationen autonom zu verwalten und selektiv zu teilen.

Das Konzept der Selbstsouveränen Identität (Self-Sovereign Identity, SSI) geht noch einen Schritt weiter und gibt Nutzern die vollständige Kontrolle darüber, welche persönlichen Daten sie mit Unternehmen oder Behörden teilen möchten. Diese Entwicklung könnte das klassische Identitätsmanagement grundlegend verändern, indem es mehr Datenschutz und Transparenz für Endnutzer bietet. Unternehmen sollten sich frühzeitig mit dieser Technologie auseinandersetzen, um eine zukunftsfähige Identitätsstrategie zu entwickeln, die Datenschutz und Sicherheit gleichermaßen gewährleistet.

Automatisierte Governance und intelligente Orchestrierung

Die steigende Anzahl digitaler Identitäten und die wachsende Komplexität der IT-Landschaft machen eine manuelle Verwaltung von Identitäten und Zugriffsrechten nahezu unmöglich. Automatisierte Governance- und Orchestrierungslösungen bieten hier eine effiziente Möglichkeit, Identitätsprozesse zu optimieren und menschliche Fehler zu minimieren.

Eine der wichtigsten Technologien in diesem Bereich ist Robotic Process Automation (RPA), die sich besonders für wiederkehrende Aufgaben eignet. Prozesse wie die Benutzerprovisionierung, das Entziehen von Zugriffsrechten und die Rechteprüfung können durch automatisierte Workflows abgewickelt werden. Dies reduziert den administrativen Aufwand erheblich und stellt sicher, dass Berechtigungen stets aktuell und korrekt zugewiesen werden.

Zusätzlich sorgen Orchestrierungsplattformen dafür, dass verschiedene Identitäts- und Sicherheitslösungen miteinander verknüpft werden und eine einheitliche Verwaltung ermöglichen. Anstatt einzelne Tools separat zu verwalten, erhalten Unternehmen eine zentrale Steuerung ihrer Identitätsinfrastruktur, was die Transparenz erhöht und die Sicherheit verbessert.

Enhanced Identity Analytics für mehr Sicherheit

Mit der wachsenden Menge an Identitätsdaten steigt auch die Notwendigkeit, tiefere Einblicke in Benutzerverhalten und Zugriffsaktivitäten zu gewinnen. Enhanced Identity Analytics nutzt fortschrittliche Analysemethoden, um verdächtige Aktivitäten frühzeitig zu identifizieren und proaktive Sicherheitsmaßnahmen zu ergreifen.

Durch den Einsatz von Verhaltensanalysen können Unternehmen typische Nutzermuster erkennen und auffällige Abweichungen automatisch markieren. Wenn sich beispielsweise ein Benutzerkonto plötzlich von einer unbekannten IP-Adresse oder einem ungewöhnlichen Standort anmeldet, kann das System eine zusätzliche Sicherheitsprüfung auslösen.

Ein weiteres wichtiges Element ist die risikobasierte Authentifizierung. Anstatt standardisierte Authentifizierungsverfahren für alle Nutzer anzuwenden, wird die Sicherheitsstufe dynamisch an das erkannte Risiko angepasst. Greift ein Nutzer von einem bekannten Gerät aus auf ein System zu, kann der Zugang ohne zusätzliche Hürden gewährt werden. Bei ungewöhnlichen Aktivitäten, wie einem Login-Versuch aus einem anderen Land oder mit neuen Geräten, können jedoch zusätzliche Verifizierungsschritte, wie eine Multi-Faktor-Authentifizierung, erforderlich sein.

Diese Technologien ermöglichen es Unternehmen, ihre IT-Sicherheitsmaßnahmen an aktuelle Bedrohungslagen anzupassen, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

Laden Sie das vollständige Whitepaper “Identity Governance 2025” herunter und erfahren Sie, wie Sie Ihre Identitätsverwaltung zukunftssicher gestalten können.