Sichere und Effiziente Integration von IGA mit Cloud-Diensten

Mit zunehmender Innovationen innerhalb der verschiedenen Diensten, sind Cloud-Dienste heute das Rückgrat moderner IT-Strategien. Doch mit der Flexibilität der Cloud wächst auch die Herausforderung, Identitäten und Zugriffsrechte sicher zu verwalten. Unternehmen stehen vor der Aufgabe, hybride IT-Umgebungen, regulatorische Anforderungen und Sicherheitsrisiken zu bewältigen – alles, während die Systeme nahtlos miteinander arbeiten müssen.

Ein strukturiertes Vorgehen und der Einsatz passender Technologien können helfen, diese Hürden zu überwinden. Der folgende Überblick zeigt die wichtigsten Herausforderungen und Lösungsansätze für eine erfolgreiche IGA-Integration in Cloud-Umgebungen.

4 Zentrale Herausforderungen bei der IGA-Integration

1. Komplexität hybrider IT-Landschaften

Die meisten Unternehmen arbeiten mit einer Mischung aus On-Premises- und Cloud-Anwendungen. Unterschiedliche Systeme verwenden verschiedene Protokolle und Schnittstellen, was eine einheitliche Identitätsverwaltung erschwert. Identitätsinformationen sind oft in Daten-Silos gespeichert, was zu redundanten oder widersprüchlichen Informationen führt. So kommunizieren die einzelnen Silos nicht miteinander sondern viel mehr kommt es dazu, dass hierbei Chancen und Möglichkeiten einer nativen Nutzererfahrung. Aber auch verschiedene Unterschiedlichen Plattformen, sorgen hierbei häufig erneute individuelle Integrationslösungen, die sehr schwer zu skalieren sind und in keinem Verhältnis zu einander stehen. Zu guter Letzt lassen sich auch Sicherheitsrichtlinien nicht konsistent über alle Systeme hinweg durchsetzen, was hierbei auch zu problematischen Faktoren innerhalb der Compliance-Anforderungen führen kann.

2. Sicherheits- und Compliance-Anforderungen

Die Verlagerung sensibler Identitätsdaten in die Cloud bringt nicht nur technologische Vorteile, sondern stellt Unternehmen auch vor neue regulatorische Herausforderungen. Der Schutz personenbezogener Daten und der sichere Zugriff auf digitale Ressourcen sind zentrale Aspekte moderner Datenschutzstrategien. Unternehmen müssen sicherstellen, dass ihre Cloud-Dienste den geltenden Datenschutzvorschriften entsprechen und gleichzeitig ein hohes Maß an Sicherheit bieten.

Gesetzliche Rahmenbedingungen wie die Datenschutz-Grundverordnung (DSGVO) oder ISO 27001 setzen klare Anforderungen an den Umgang mit sensiblen Daten. Unternehmen müssen in der Lage sein, jederzeit transparente und nachvollziehbare Prozesse nachzuweisen, um die Compliance sicherzustellen.

Ein besonderes Risiko besteht in unbefugtem Zugriff und Cyberangriffen, die gezielt auf Cloud-Dienste abzielen. Schwachstellen in der Infrastruktur oder fehlerhafte Konfigurationen können dazu führen, dass Angreifer Zugriff auf Identitätsdaten erhalten. Ohne angemessene Schutzmaßnahmen steigt die Gefahr von Datenlecks, Identitätsdiebstahl und finanziellen Schäden.

Um diesen Herausforderungen zu begegnen, sind regelmäßige Audits und Sicherheitsprüfungen unerlässlich. Unternehmen müssen ihre Systeme kontinuierlich überwachen, potenzielle Risiken identifizieren und sicherstellen, dass ihre Cloud-Umgebungen stets den neuesten Sicherheitsstandards entsprechen. Nur durch eine konsequente Umsetzung dieser Maßnahmen lassen sich regulatorische Anforderungen erfüllen und die Sicherheit sensibler Identitätsdaten gewährleisten.

3. Herausforderung im Identitäts- und Zugriffsmanagement

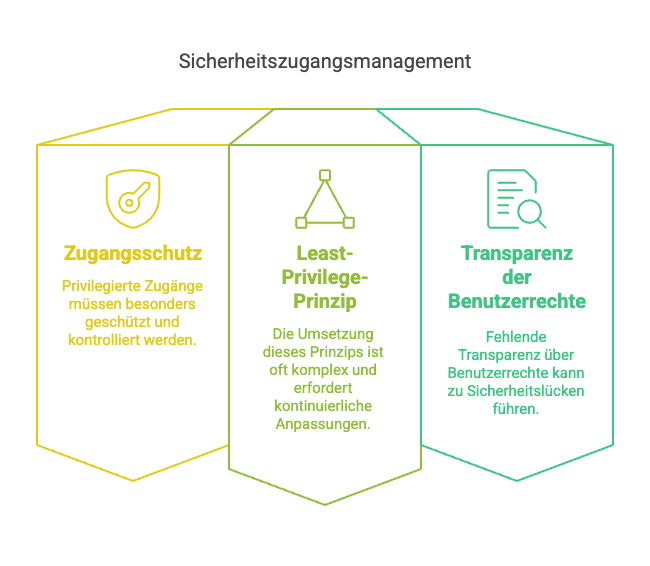

Ein effektives Zugriffsmanagement ist eine zentrale Säule der IT-Sicherheit und stellt sicher, dass nur autorisierte Nutzer Zugriff auf sensible Daten und Systeme erhalten. In Cloud-Umgebungen gewinnt dieser Aspekt zunehmend an Bedeutung, da sich klassische Sicherheitsperimeter auflösen und Daten jederzeit und von überall zugänglich sein müssen. Die Herausforderung besteht darin, dass traditionelle Kontrollmechanismen in der Cloud oft nicht mehr ausreichen. Unternehmen müssen neue Sicherheitsstrategien implementieren, um Zugriffe effektiv zu steuern und Missbrauch zu verhindern.

Privilegierte Nutzerkonten, etwa von Administratoren oder Führungskräften, haben erweiterte Rechte und Zugriff auf kritische Systeme. Wenn solche Konten kompromittiert werden, kann dies schwerwiegende Folgen haben – von Datenmanipulation bis hin zu vollständigen Systemausfällen.

Daher ist es essenziell, privilegierte Zugänge durch Multi-Faktor-Authentifizierung (MFA), starke Passwortrichtlinien und eine kontinuierliche Überwachung von Aktivitäten zu sichern.

Das Least-Privilege-Prinzip stellt sicher, dass Nutzer nur die minimal notwendigen Rechte erhalten, um ihre Aufgaben zu erfüllen. In der Praxis ist die Umsetzung jedoch anspruchsvoll:

- Rollen und Berechtigungen müssen regelmäßig überprüft und angepasst werden.

- Automatisierte Prozesse zur Berechtigungsvergabe können helfen, manuelle Fehler zu reduzieren.

- Dynamische Zugriffssteuerungen, die kontextbasierte Faktoren wie Standort, Gerät oder Uhrzeit berücksichtigen, verbessern die Sicherheit.

Lösungsansätze für mehr Transparenz

4. Skalierbarkeit und Performance

Die Verwaltung von Identitäten und Berechtigungen muss mit dem Wachstum eines Unternehmens Schritt halten. Eine unzureichende Skalierung kann zu Engpässen und ineffizienten Prozessen führen.

- Klassische IGA-Systeme sind oft nicht für dynamische Cloud-Umgebungen ausgelegt.

- Hohe Lasten oder viele gleichzeitige Anfragen können zu Performance-Problemen führen.

Lösungsansätze für eine erfolgreiche Integration

Eine erfolgreiche Integration von Identitäts- und Zugriffsmanagement (IGA) erfordert moderne Technologien und bewährte Sicherheitsprinzipien.

Cloud-native IGA-Lösungen nutzen

Spezialisierte Cloud-native Lösungen ermöglichen eine zentrale Verwaltung von Identitäten und Berechtigungen über hybride IT-Umgebungen hinweg. Einheitliche Plattformen sorgen für eine konsistente Steuerung, reduzieren Sicherheitsrisiken und erleichtern die Einhaltung regulatorischer Vorgaben. API-basierte Integrationen helfen, Prozesse zu automatisieren – etwa durch die automatische Erstellung oder Anpassung von Benutzerkonten.

Zero-Trust-Architektur implementieren

Statt pauschalem Vertrauen wird jeder Zugriff kontinuierlich überprüft. Kontinuierliche Authentifizierung stellt sicher, dass Nutzerrechte regelmäßig validiert werden, während eine risikobasierte Zugriffssteuerung den Kontext bewertet und Berechtigungen dynamisch anpasst.

Automatisierung vorantreiben

Automatisierte Prozesse reduzieren den manuellen Aufwand und gewährleisten einheitliche Sicherheitsstandards. Durch automatisierte Provisionierung werden Nutzerkonten und Zugriffsrechte effizient verwaltet, während Orchestrierungsplattformen die zentrale Steuerung verschiedener IGA-Dienste ermöglichen.

Datenschutz und Compliance sichern

Ein starkes Datenschutzkonzept schützt Identitätsdaten vor unbefugtem Zugriff. Verschlüsselung und Tokenisierung sind zentrale Maßnahmen, ergänzt durch regelmäßige Audits zur Sicherstellung von Compliance-Anforderungen.

Skalierbare Architekturen schaffen

Modulare Cloud-Architekturen ermöglichen eine flexible IT-Infrastruktur, die mit steigenden Anforderungen wächst. Leistungsoptimierung sorgt für effiziente Prozesse – auch bei hoher Nutzerzahl. Durch diese Ansätze können Unternehmen ihr Identitätsmanagement effizient, sicher und zukunftsfähig gestalten.

Fazit: Klare Strategie für eine sichere Cloud-Integration

Die Integration von Identity Governance in Cloud-Umgebungen bringt Herausforderungen mit sich, doch mit den richtigen Maßnahmen können Unternehmen Sicherheit, Effizienz und Compliance gleichermaßen verbessern. Durch den Einsatz cloud-nativer Lösungen, Zero-Trust-Ansätze und Automatisierung lassen sich viele der typischen Probleme gezielt adressieren.

Ein strukturierter Ansatz hilft, langfristige Sicherheit und Skalierbarkeit zu gewährleisten. Weiterführende Informationen zu bewährten Strategien und Best Practices finden sich in umfassenderen Fachbeiträgen und Expertenanalysen.