Zero Trust Security: Warum herkömmliche Sicherheitsmodelle nicht mehr ausreichen

Die IT-Sicherheitslandschaft hat sich in den letzten Jahren grundlegend verändert. Während Unternehmen früher ihre Systeme hinter Firewalls abschotten konnten, erfordern moderne Arbeitsweisen – geprägt von Cloud-Diensten, Remote-Arbeit und hybriden Infrastrukturen – eine neue Sicherheitsstrategie. Klassische Perimeter-Sicherheit reicht nicht mehr aus, um Unternehmensnetzwerke vor Cyberangriffen zu schützen.

Ein Ansatz, der sich als besonders effektiv erwiesen hat, ist das Zero Trust Security-Modell. Doch was genau bedeutet Zero Trust, und warum sollten Unternehmen diesen Sicherheitsansatz implementieren?

Was ist Zero Trust Security?

Zero Trust basiert auf dem Grundsatz „Never trust, always verify“ – das bedeutet, dass kein Benutzer oder Gerät automatisch als vertrauenswürdig eingestuft wird, selbst wenn es sich innerhalb des Unternehmensnetzwerks befindet. Stattdessen wird jede Zugriffsanfrage überprüft, unabhängig vom Standort oder der Identität des Nutzers.

Im Gegensatz zu traditionellen Sicherheitsmodellen, die darauf basieren, eine sichere „Festung“ um die IT-Infrastruktur zu errichten, geht Zero Trust davon aus, dass Angreifer bereits innerhalb des Netzwerks sein könnten. Durch eine strikte Zugangskontrolle und kontinuierliche Verifizierung von Identitäten wird das Risiko eines unbefugten Zugriffs minimiert.

Warum herkömmliche Sicherheitsmodelle scheitern

Viele Unternehmen verlassen sich noch immer auf das klassische „Burg-und-Graben“-Modell der IT-Sicherheit. Dabei wird angenommen, dass sich Bedrohungen nur außerhalb des Unternehmensnetzwerks befinden und interne Nutzer automatisch vertrauenswürdig sind. Doch dieses Modell weist gravierende Schwachstellen auf:

• Zunahme von Remote-Arbeit: Mitarbeiter greifen von verschiedenen Standorten und Geräten auf Unternehmenssysteme zu. Eine starre Netzwerkgrenze existiert nicht mehr.

• Cloud-Dienste und SaaS-Anwendungen: Unternehmen nutzen vermehrt externe IT-Ressourcen, wodurch sich der Sicherheitsperimeter weiter auflöst.

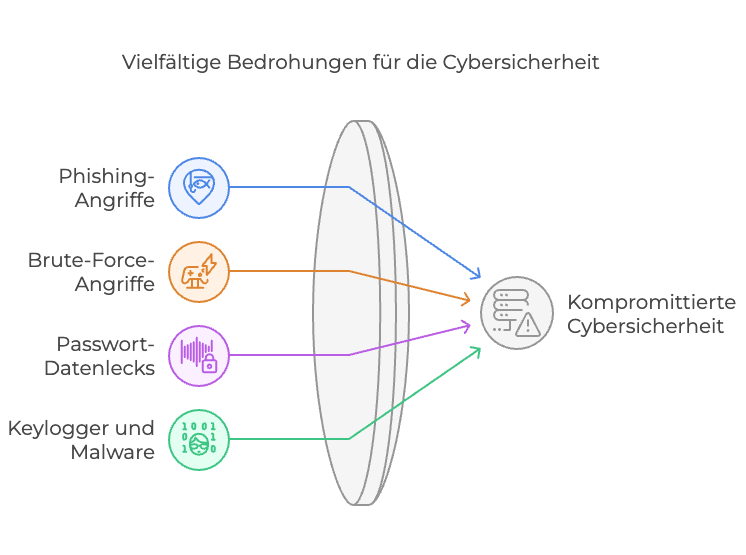

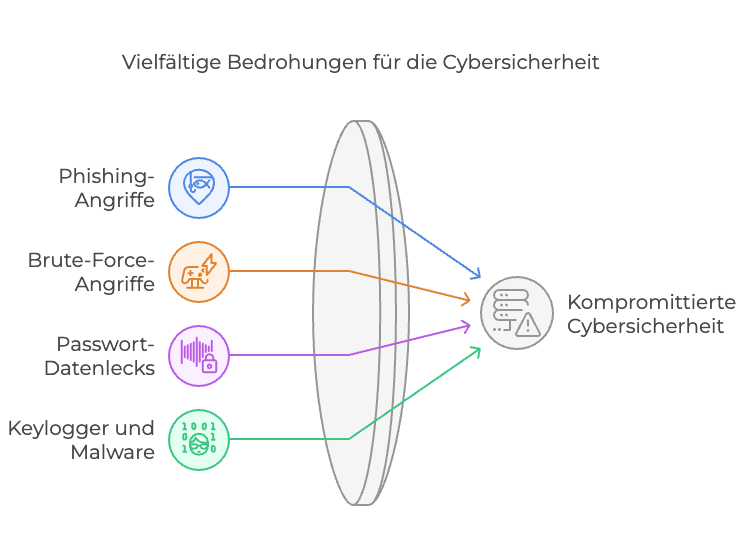

• Gezielte Cyberangriffe: Phishing, Insider-Bedrohungen und kompromittierte Zugangsdaten führen dazu, dass Angreifer leicht ins Netzwerk gelangen können.

• Bewegung innerhalb des Netzwerks: Sobald ein Angreifer Zugriff auf ein System hat, kann er sich lateral ausbreiten und weitere Ressourcen kompromittieren.

Diese Herausforderungen zeigen, dass eine neue Sicherheitsstrategie erforderlich ist, die sich nicht auf starre Netzwerkgrenzen verlässt, sondern Identität, Kontext und Zugriff dynamisch bewertet.

Die Kernprinzipien von Zero Trust

Zero Trust basiert auf mehreren zentralen Prinzipien, die Unternehmen helfen, ihre Sicherheitsstrategie an moderne Bedrohungen anzupassen.

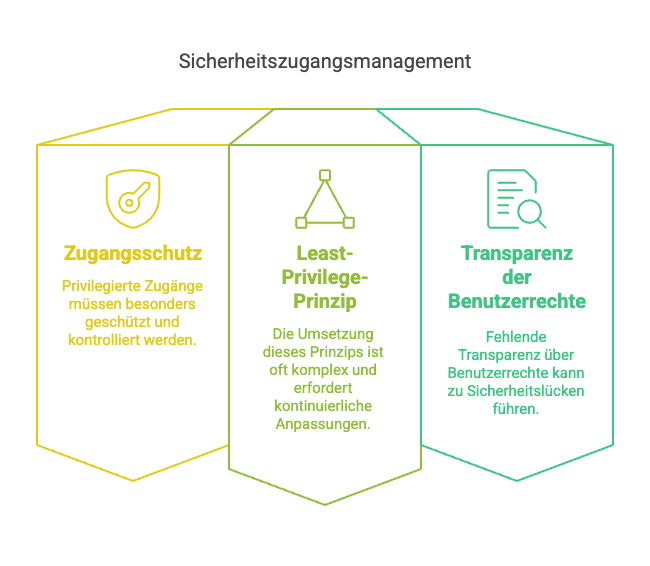

Ein zentraler Bestandteil des Zero Trust Security-Modells ist die konsequente Anwendung mehrerer Sicherheitsprinzipien, die Unternehmen helfen, ihre IT-Infrastruktur gegen moderne Bedrohungen abzusichern. Ein wichtiger Grundpfeiler ist die strenge Identitäts- und Zugriffskontrolle, bei der jeder Benutzer und jedes Gerät sich bei jedem Zugriff auf eine Ressource authentifizieren muss. Dies erfolgt durch Multi-Faktor-Authentifizierung (MFA), biometrische Sicherheit oder kryptografische Schlüssel, wodurch sichergestellt wird, dass nur autorisierte Nutzer Zugriff erhalten.

Ein weiteres essenzielles Konzept ist die Mikrosegmentierung des Netzwerks. Dabei wird die Infrastruktur in kleinere, isolierte Zonen aufgeteilt, um Angreifern die seitliche Bewegung im Netzwerk zu erschweren. Selbst wenn ein System kompromittiert wird, bleibt der Zugriff auf andere Bereiche begrenzt, wodurch potenzielle Schäden minimiert werden. Der Sicherheitsansatz im Zero Trust-Modell ist das Prinzip der minimalen Rechtevergabe (Least Privilege). Nutzer und Anwendungen erhalten nur genau die Berechtigungen, die sie für ihre Arbeit benötigen. Dadurch wird das Risiko verringert, dass ein kompromittiertes Konto Zugriff auf sensible Daten oder kritische Systeme erhält.

Um verdächtige Aktivitäten in Echtzeit zu erkennen und Angriffe frühzeitig abzuwehren, setzt Zero Trust Security auf eine kontinuierliche Überwachung und Analyse. Mithilfe von Anomalieerkennung und KI-gestützten Sicherheitslösungen werden ungewöhnliche Zugriffsversuche oder verdächtige Aktivitäten sofort identifiziert, sodass Unternehmen schnell Gegenmaßnahmen ergreifen können. Zusätzlich ist die Verschlüsselung und der Schutz sensibler Daten unerlässlich. Sowohl bei der Übertragung als auch bei der Speicherung werden kritische Informationen verschlüsselt, sodass Angreifer auch bei einem erfolgreichen Einbruch ins System keine verwertbaren Daten erbeuten können. Dieser zusätzliche Schutzmechanismus stellt sicher, dass sensible Unternehmens- und Kundendaten jederzeit vor unbefugtem Zugriff geschützt bleiben.

Wie Unternehmen Zero Trust implementieren können

Die Umstellung auf Zero Trust ist ein schrittweiser Prozess, der eine sorgfältige Planung erfordert. Unternehmen sollten folgende Maßnahmen ergreifen:

1. Identitäts- und Zugriffsmanagement modernisieren: Einführung von Multi-Faktor-Authentifizierung, Single Sign-On (SSO) und biometrischen Sicherheitslösungen.

2. Netzwerksegmentierung umsetzen: Kritische Systeme isolieren und feingranulare Zugriffskontrollen implementieren.

3. Sicherheitsrichtlinien anpassen: Definition klarer Zugriffskontrollen auf Basis von Benutzerrollen, Geräten und Kontextinformationen.

4. Monitoring und Analyse verbessern: Nutzung von SIEM-Systemen (Security Information and Event Management) und KI-gestützten Analysetools zur Erkennung verdächtiger Aktivitäten.

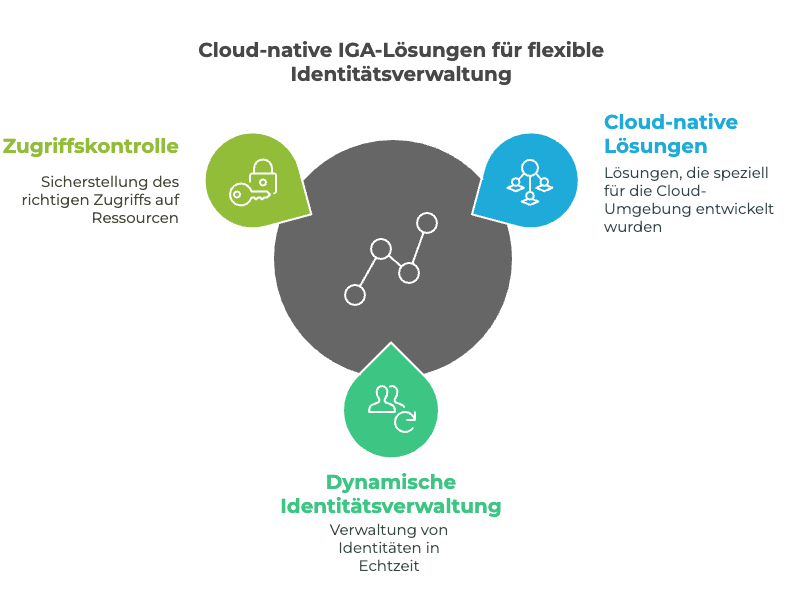

5. Zero Trust-Architektur in der Cloud etablieren: Sicherheitsrichtlinien für Cloud-Dienste anpassen und Anbieter mit Zero Trust-Unterstützung auswählen.

Fazit: Zero Trust als Zukunft der IT-Sicherheit

Hacking- und IT-Angriffe immer ausgefeilter werden und klassische Sicherheitsgrenzen verschwimmen, und hier bietet Zero Trust einen zukunftssicheren Ansatz für Unternehmen. Die Implementierung eines Zero Trust-Modells reduziert das Risiko von Datenlecks, minimiert interne Bedrohungen und schafft eine widerstandsfähigere IT-Infrastruktur. Unternehmen, die auf moderne Sicherheitsstrategien setzen, profitieren nicht nur von einer besseren Abwehr gegen Cyberangriffe, sondern auch von einer optimierten Benutzererfahrung und einer effizienteren Verwaltung von IT-Ressourcen.

Securix unterstützt Unternehmen dabei, Zero Trust Security erfolgreich zu implementieren. Kontaktieren Sie uns für eine individuelle Beratung und erfahren Sie, wie Sie Ihr Unternehmen optimal absichern können.