Die wichtigsten Funktionen einer PAM-Lösung und wie sie Ihr Unternehmen schützen

Warum ein effektives Privileged Access Management (PAM) unerlässlich ist

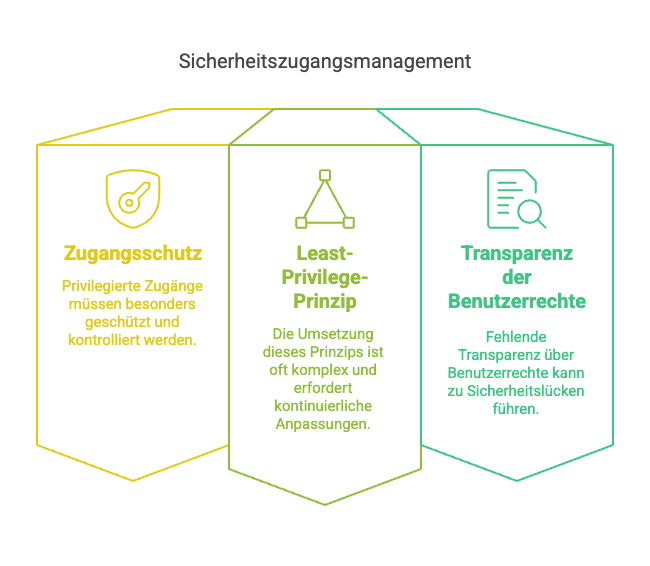

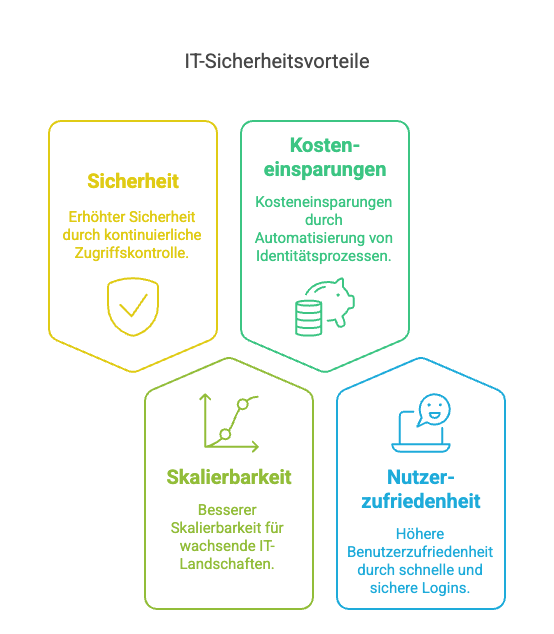

Die zunehmende Digitalisierung bringt nicht nur viele Chancen, sondern auch eine Vielzahl an neuen Sicherheitsrisiken mit sich. Besonders privilegierte Konten – also Zugänge, die erweiterte Rechte und Zugriffsmöglichkeiten auf Systeme und Datenbanken haben – geraten dabei ins Visier von Cyberkriminellen. Wenn diese Konten nicht sorgfältig verwaltet und geschützt werden, können sie für Angreifer eine direkte Eintrittspforte zu den sensibelsten Bereichen eines Unternehmens darstellen. Hier setzt eine PAM-Lösung an: Sie sorgt dafür, dass privilegierte Konten sicher verwaltet und vor unberechtigtem Zugriff geschützt werden.

.png)

.png)